Avancer masqué, agir furtivement, « être en sous-marin ». Les expressions fourmillent et désignent toute une tactique des plus classiques. A l’heure de la démocrature de la transparence, la réponse est souvent de s’offusquer, de dénoncer. Mais souvent en vain. Est-ce que malgré l’opposition initiale, la conduite silencieuse de son entrée sur le marché a préjudicié à Netflix?

Une autre option n’est-elle pas envisageable? Comme échanger les places de l’hôte et de l’invité, pour citer le 30ème stratagème. Inverser les rôles, de défenseur, passer à la contre attaque. Parfois, cela peut fonctionner.

En présence d’un différend susceptible de dégénérer en contentieux, le défenseur n’a pas forcément connaissance de toutes les procédures qui ont pu être initiées à son encontre. Les juridictions civiles et administratives ont en effet la possibilité de rejeter des procédures, sans que la défense ne soit même avisée de leur existence. Côté attaquant, cette discrétion du « refus judiciaire » est souvent analysée comme un « shoot & forget » : l’attaque a été lancée, mais l’échec étant silencieux, aucun impact.

Sauf que…

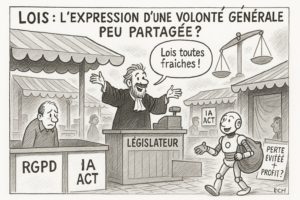

La Loi Informatique et Liberté pourrait être un vecteur de choix pour lever ce « brouillard de guerre« . Une récente décision du Conseil d’Etat (CE, 24 juillet 2024, n° 489838) suggère en effet que toute personne physique pourrait ainsi demander à connaître les procédures non portées à sa connaissance qui auraient donné lieu à un rejet.

D’accord, mais quel intérêt? Le rejet n’a aucune portée juridique, impossible d’en tirer des conséquences.

Renverser l’effet de surprise! Imaginez le malaise de l’attaquant si ses échecs procéduraux – et surtout leurs causes -, présumés discrets, devaient être révélés devant un tribunal ou dans les médias, par exemple. La surprise, balayée par la gêne. Un peu comme HEC face à l’ESSEC, sans parler de cas plus récents, une fois ses actions révélées dans la presse (100 cas d’intelligence économique, I. Elhias – N. Moinet, VA Editions, 2019).

Cerises sur le gâteau (la gourmandise est une vertu, ici). L’attaquant initial resterait dans l’ignorance de la manœuvre tant que les informations ne sont pas divulguées. Et surtout le droit de la protection des données étant harmonisé, ce moyen de lutte juridique d’influence, pour paraphraser la classification proposée par le Ministère des Armées en matière informatique, pourrait être exploité dans toute l’Union Européenne!